Wypuściłem właśnie małą aktualizację dla swojego obfuskatora dla języka Java – JObfuscator. Poprawka naprawia błąd w obsłudze adnotacji, który powodował problemy z szyfrowaniem stringów.

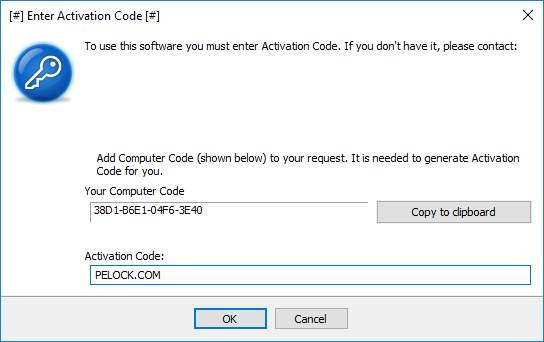

https://www.pelock.com/products/jobfuscator

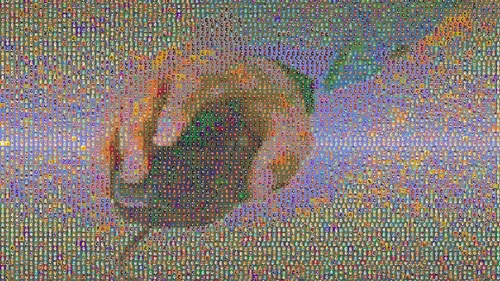

Jeśli chcecie żeby wasz kod tak wyglądał i sprawiał nie lada uciechę każdemu kto rzuci się na waszą aplikację na Androida z dekompilatorem, polecam swój produkt.