Simple Polymorphic Engine SPE32 to prosty silnik polimorficzny napisany w assemblerze dla MASM32, dzięki któremu można się dowiedzieć jak w ogóle zbudowane są silniki polimorficzne oraz jak funkcjonują.

Kod źródłowy i przykład użycia:

Simple Polymorphic Engine SPE32 to prosty silnik polimorficzny napisany w assemblerze dla MASM32, dzięki któremu można się dowiedzieć jak w ogóle zbudowane są silniki polimorficzne oraz jak funkcjonują.

Kod źródłowy i przykład użycia:

Artykuł prezentujący metody analizy oprogramowania tzw. inżynierii wstecznej, łamania oprogramowania (tzw. cracking) oraz stworzenie programu zabezpieczającego w C++ i assemblerze, wykorzystującego opisane metody ochrony aplikacji przed złamaniem.

Link:

https://www.pelock.com/pl/artykuly/system-ochrony-oprogramowania-przed-zlamaniem

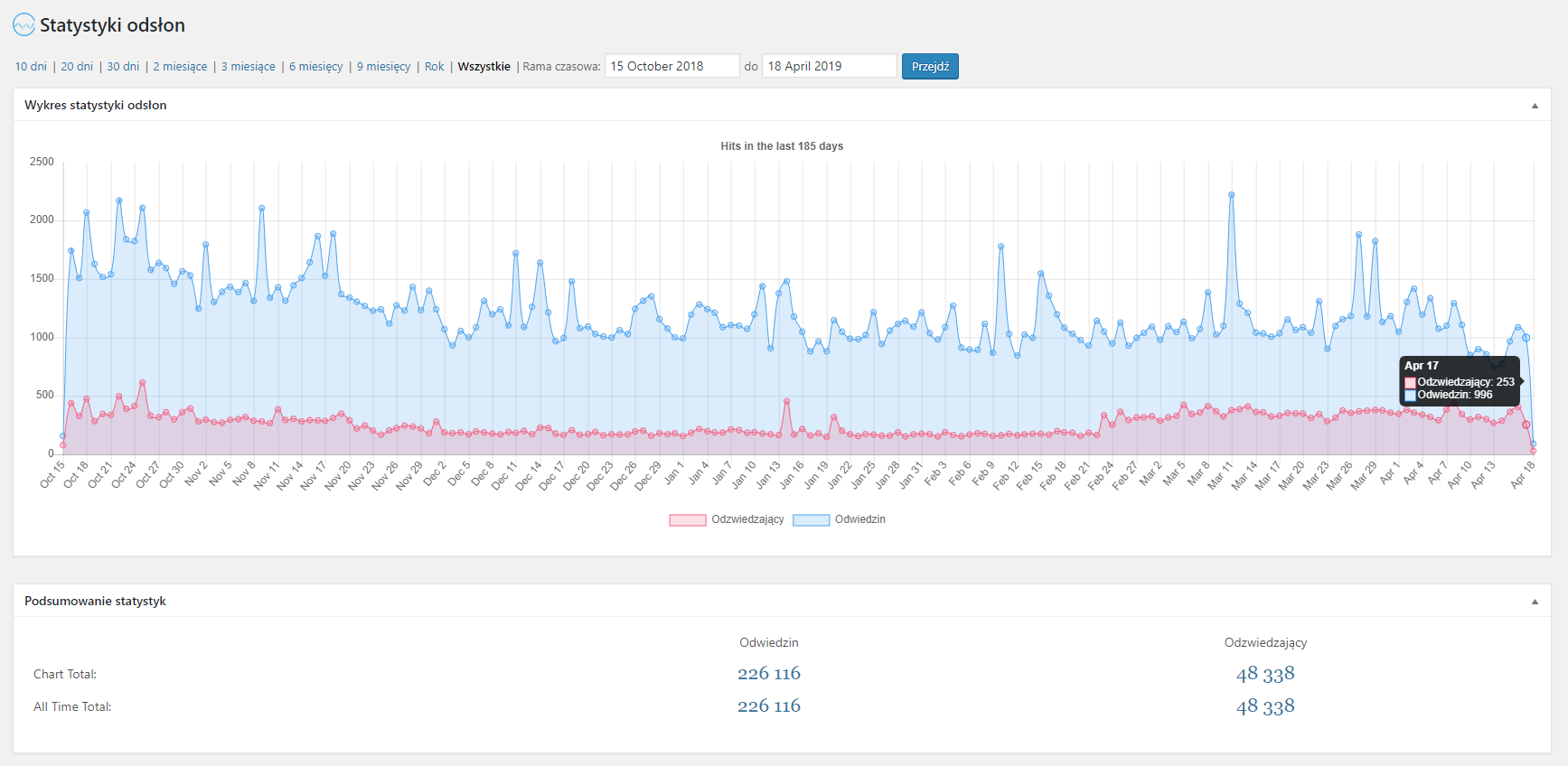

Nigdy tego nie publikowałem, bo też nie ma się czym za bardzo chwalić, ale wrzucę jako ciekawostkę, jak to wygląda.

Jedyne co mnie cieszy to fakt około 1000 dziennych odsłon i że dostanę wkrótce tego trackballa, o którym Wam będę mógł napisać:

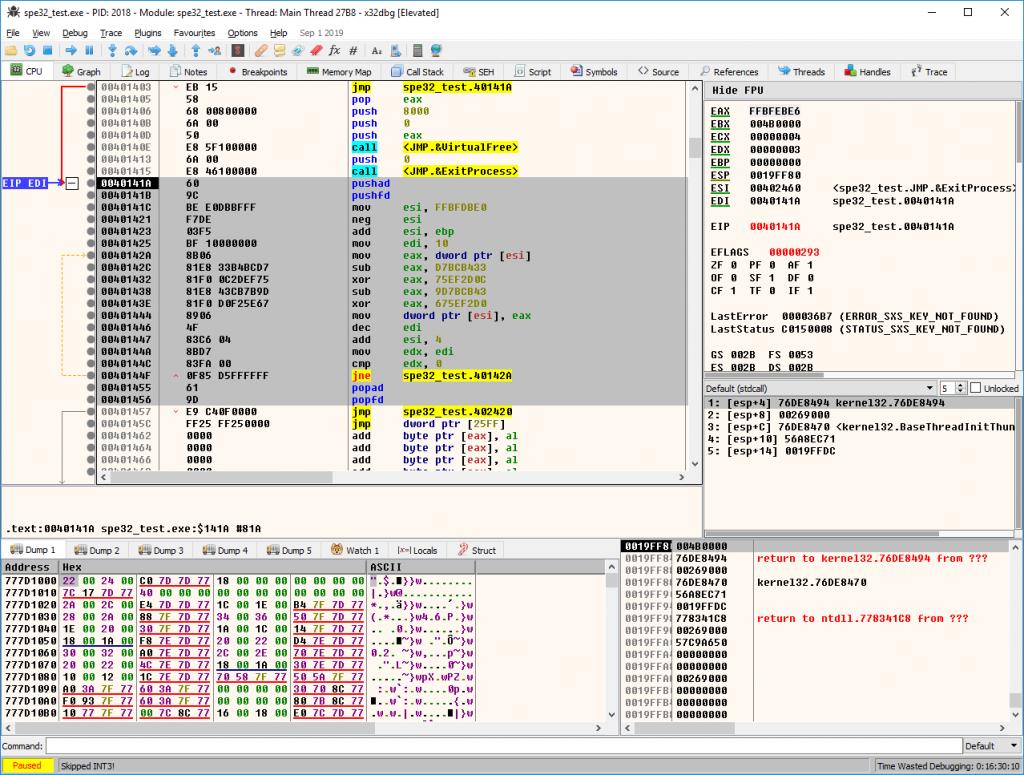

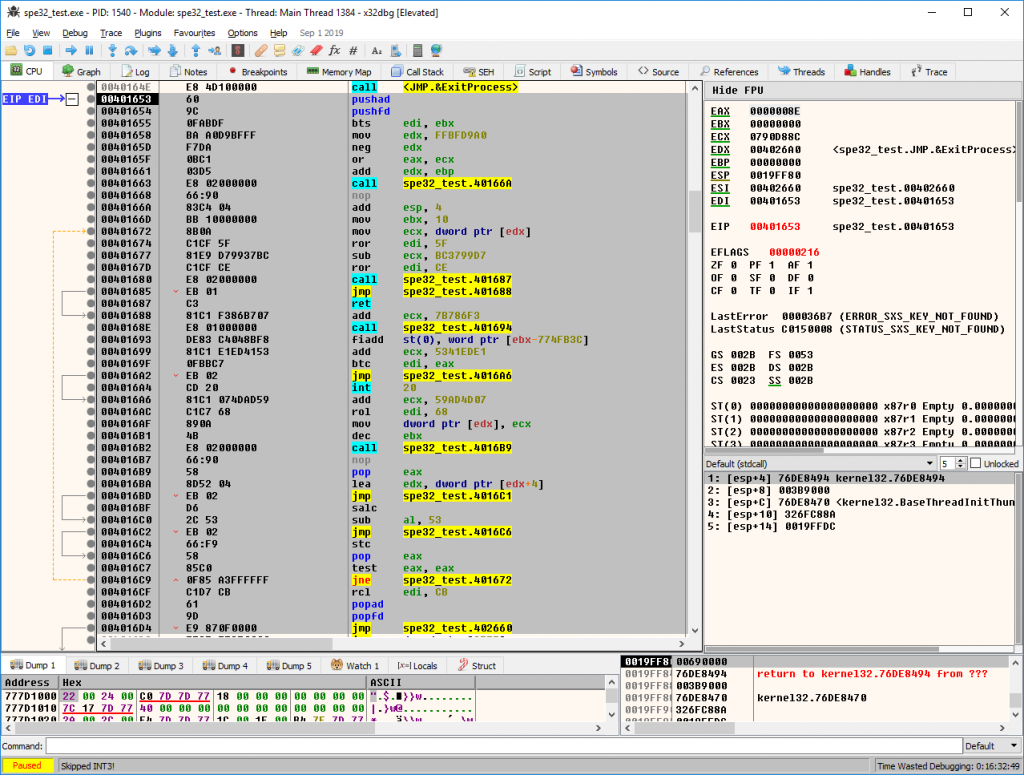

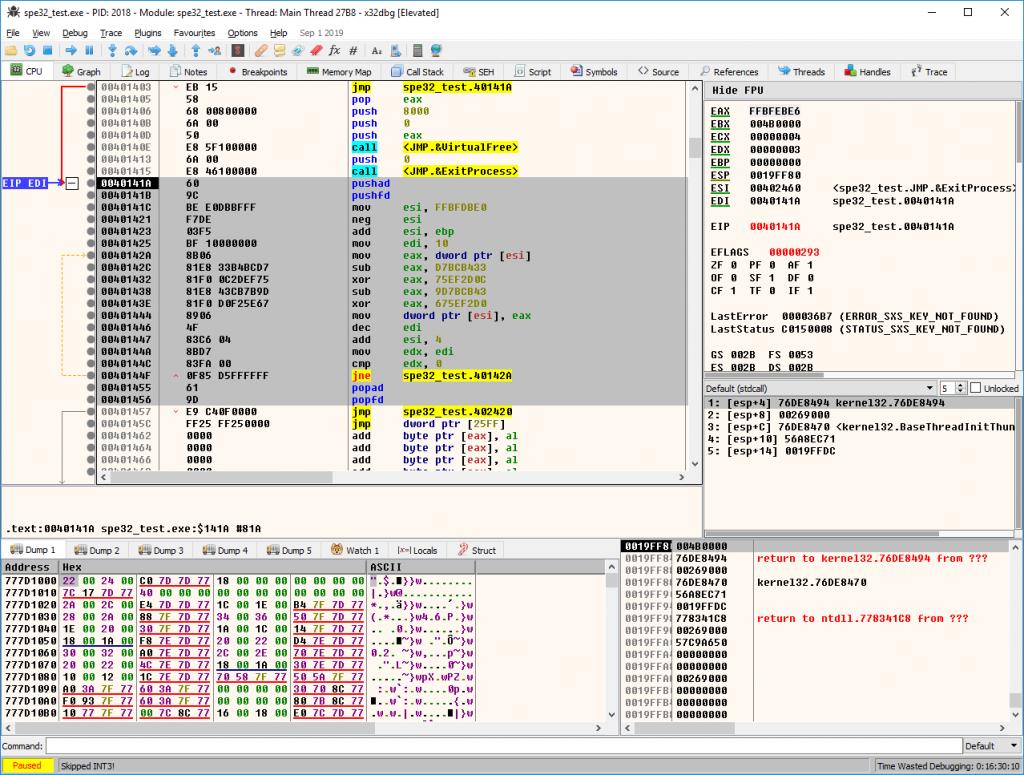

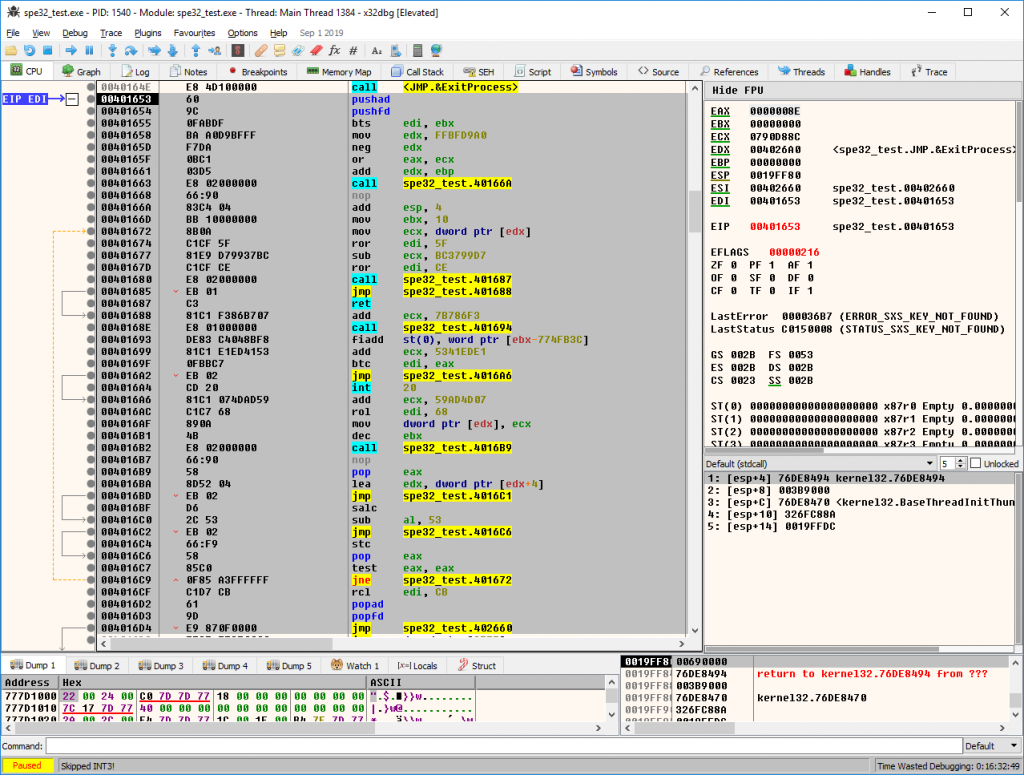

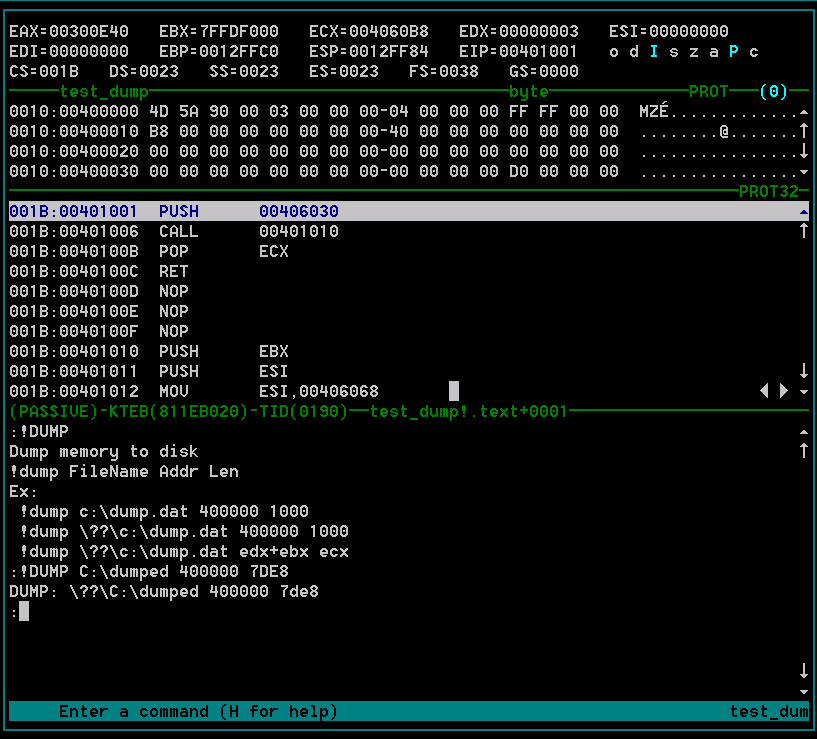

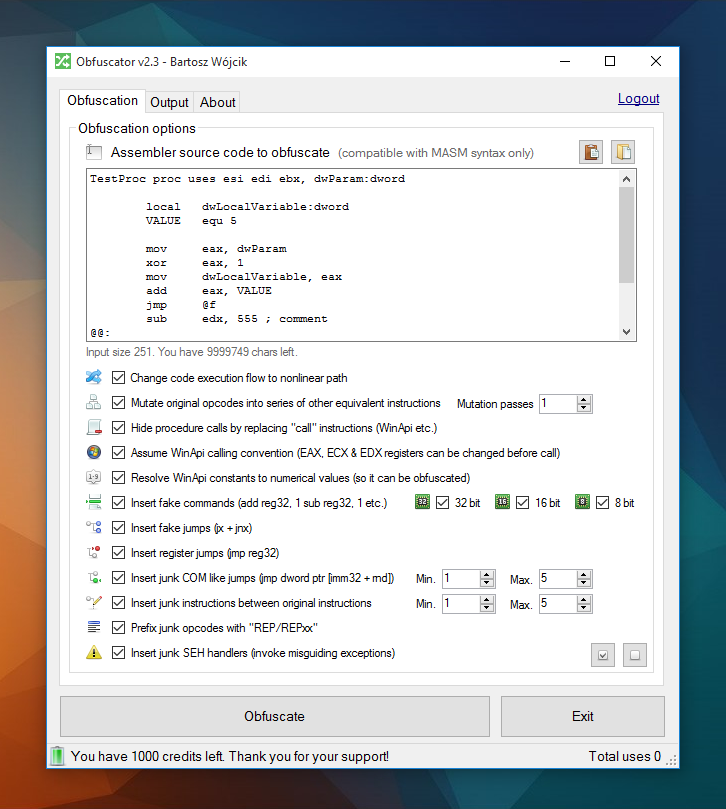

Ile czasu potrzebne jest, aby wykonać deobfuskację kodu assemblera zabezpieczonego moim Obfuscatorem?

Autorowi Binary Ninja – Joshowi Watsonowi zajęło to 11 streamingowych epizodów i 26 godzin roboczych, żeby zdeobfuskować 5 linijek kodu assemblera zabezpieczonych Obfuscatorem (pracował nad przykładem dostępnym tutaj).

W 7 epizodzie sam przyznał, że oszukiwał i pisał kod pomiędzy nagrywaniem streamów, z innych ciekawych cytatów można wymienić:

I’m tired dealing with it

Josh Watson

Frustrating

Josh Watson

Wszystkie epizody:

https://www.twitch.tv/videos/366032780 0:49 – 1:48

https://www.twitch.tv/videos/366240933 1:55

https://www.twitch.tv/videos/366736858 2:51

https://www.twitch.tv/videos/366738393 2:47

https://www.twitch.tv/videos/375816563 3:12

https://www.twitch.tv/videos/373060356 3:07

https://www.twitch.tv/videos/375806158 1:47

https://www.twitch.tv/videos/385612137 3:03

https://www.twitch.tv/videos/385613601 2:51

https://www.twitch.tv/videos/385615821 2:55

https://www.twitch.tv/videos/387072436 1:12

Kawał solidne roboty, jednak dokładnie taki jest cel obfuskacji kodu, ponieważ uzmysławia jak wiele czasu potrzeba do analizy nawet 5 linijek kodu poddanych zabezpieczeniu.

Jestem się w stanie założyć, że tego nie czytaliście, a jest to wywiad z Krzysztofem Dykim, którego kiedyś miałem okazję poznać. Jako jeden z pionierów wprowadził w 2004 roku wtyczkę dla IDA do dekompilacji kodu, zanim jeszcze stało się to standardem.

https://web.archive.org/web/20040616024529/http://www.xopesystems.com/

https://web.archive.org/web/20040607222021/http://xopesystems.com/lantern/features.htm

Później znikł z horyzontu, aż natrafiłem na artykuł jak to jest wiceprezesem ZUS-u ds. IT. Naprawdę ciekawa lektura:

https://www.pb.pl/oprogramowanie-czyli-sztuka-po-polsku-904068