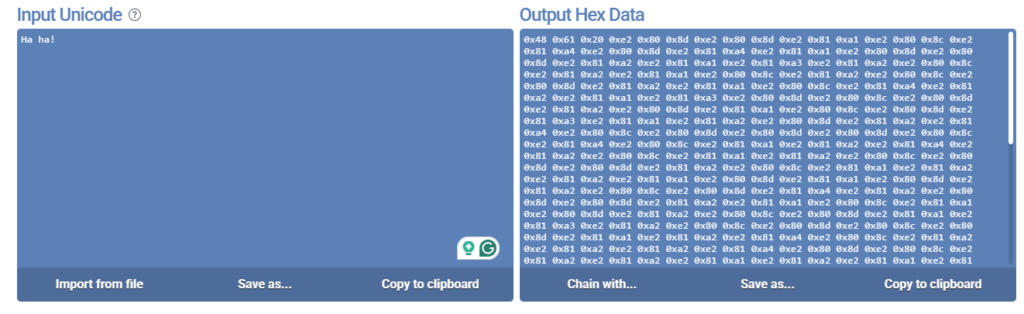

Tego jeszcze nie widziałem, steganografia wykorzystująca kodowanie UNICODE, pozwalająca ukryć wiadomość w znakach o zerowej szerokości. Ciężko to opisać, lepiej zobaczyć w akcji:

Przykładowa zakodowana wiadomość

Ha ha!Hasło:

secnews.plDla zrozumienia co znajduje się w zakodowanej wiadomości, można wrzucić tekst po zakodowaniu do:

https://onlinetools.com/unicode/convert-unicode-to-hex

Zobaczymy wtedy, że w środku nie znajduje się „Ha ha!” tylko cały zakodowany fragment:

Naprawdę ciekawe i innowacyjne narzędzie w dodatku z pełnymi kodami źródłowymi, polecam: