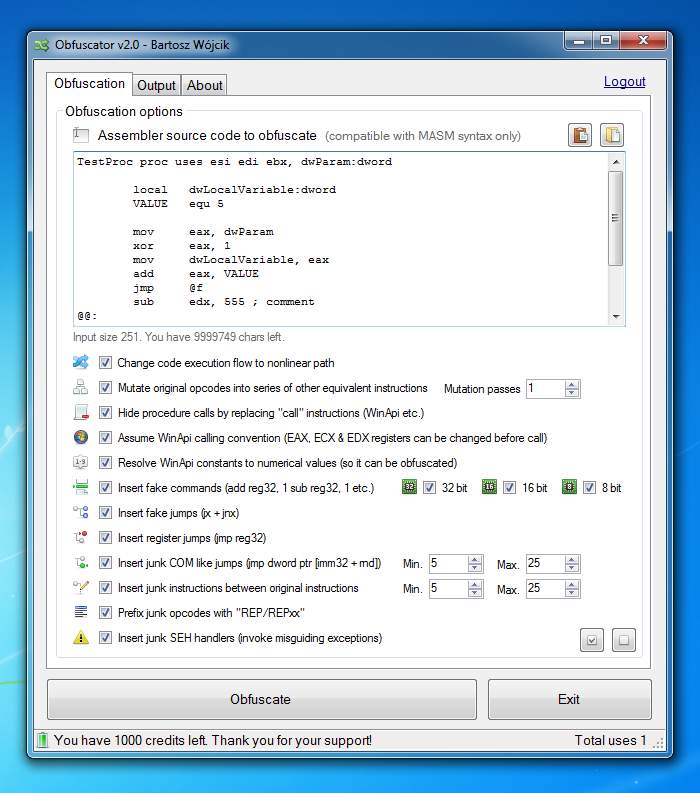

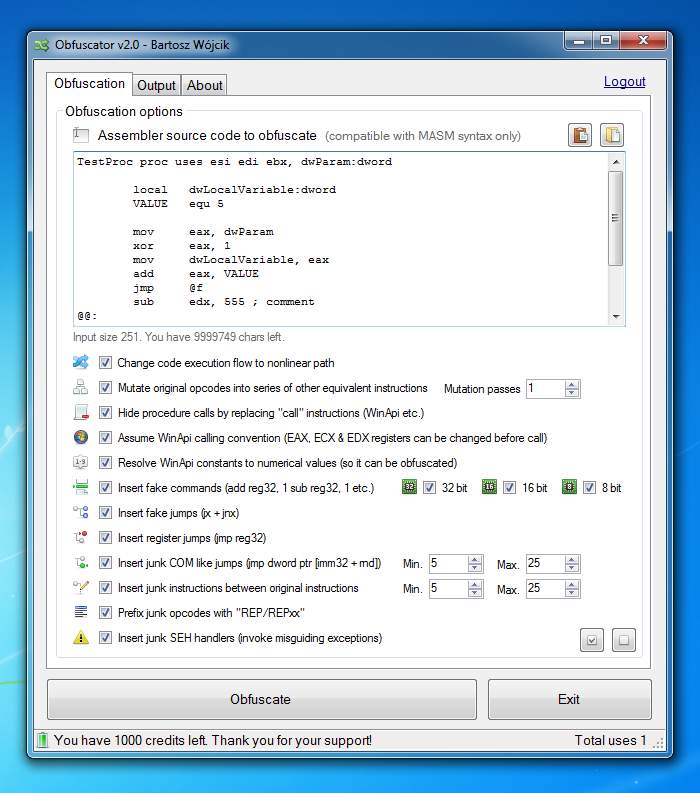

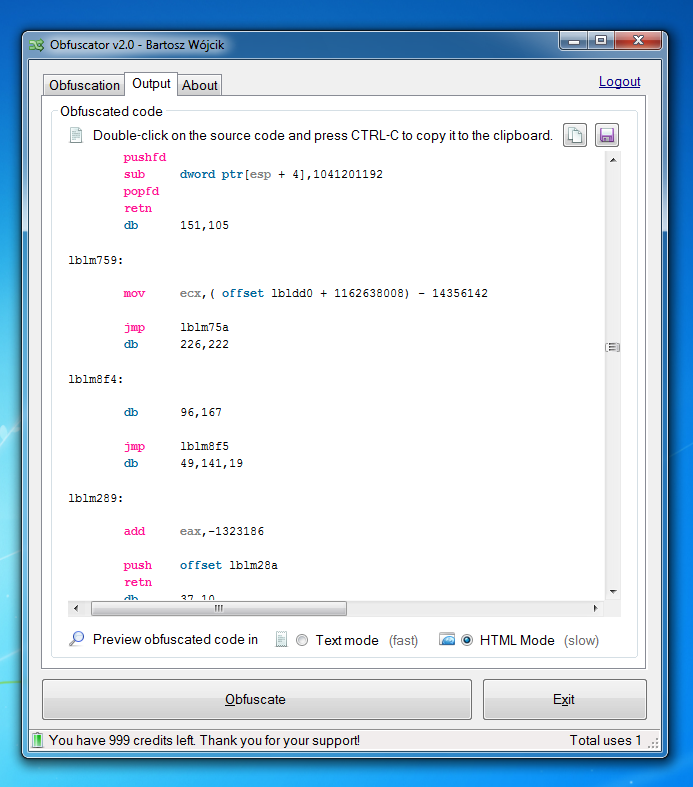

Właśnie wydałem nową wersję swojego oprogramowania Obfuscator v2.0.

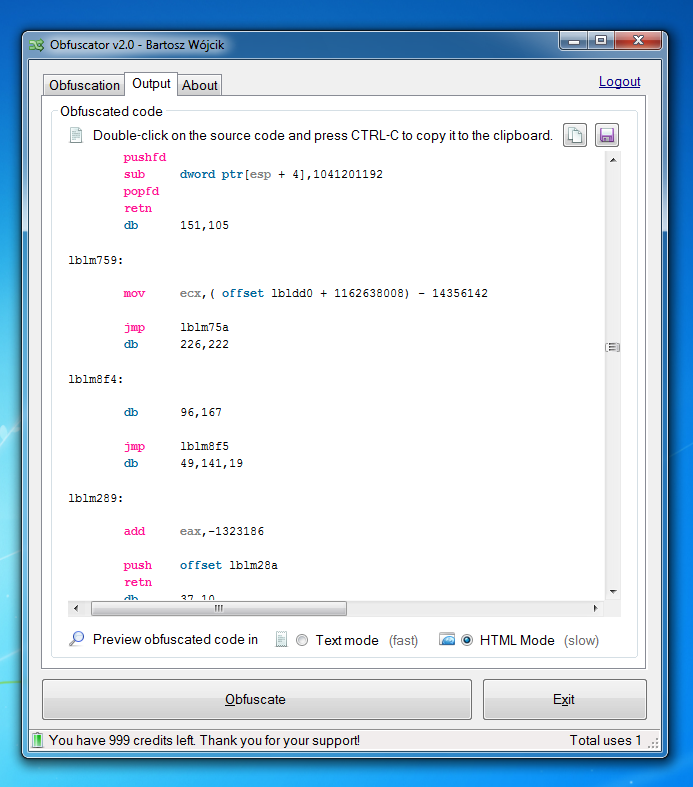

Obfuscator służy do modyfikacji kodu źródłowego assemblera (dla składni MASM), w taki sposób, aby wynikowy kod był jak najbardziej skomplikowany do analizy.

Do tego celu Obfuscator stosuje wiele metod jak:

- mutacja instrukcji assemblera na serię innych równoznacznych instrukcji

- zmiana wykonywania ścieżki kodu na nielinearną (skoki w górę i w dół w codeflow)

- wstawianie nieinwazyjnych konstrukcji kodu utrudniających statyczną i dynamiczną analizę

- ukrywanie bezpośrednich wywołań funkcji WinAPI

- wstawianie junków między prawdziwe instrukcje

- wstawianie fałszywych instrukcji

- wstawianie celowych wyjątków i bramek SEH, które te wyjątki wyłapują, a utrudniają tracing

- rozpoznawanie ponad 15000 stałych WinAPI i ich zamiana na postać liczbową, co pozwala mutację instrukcji je wykorzystujących

Obfuscator to niszowe narzędzie, które stworzyłem dosyć dawno temu w PHP, a obecnie przeszło gruntowne zmiany, praktycznie cały silnik został przepisany, poprawiona została analiza kodu źródłowego, mutacje bazujące na matematycznych transformacjach zostały przepisane z wykorzystaniem biblioteki GMP dla zachowania kompatybilności z typem danych unsigned int, z którym PHP sobie po prostu nie radzi. Dodałem także rozpoznawanie stałych wartości wykorzystywanych w funkcjach WinAPI jak np. MB_ICONINFORMATION, które zostają zamienione na wartości liczbowe, dzięki czemu instrukcje je wykorzystujące mogą być poddane mutacjom.

Jeśli jesteście ciekawi jak to działa, zajrzyjcie na stronę programu, gdzie możecie ściągnąć klienta dla systemu Windows:

https://www.pelock.com/products/obfuscator

Znajdziecie tam też przykładowy skompilowany plik EXE przed i po zastosowaniu Obfuscatora – polecam spojrzeć na kod w IDA, Hiew i spróbować pośledzić go w OllyDbg.

Jeśli macie jakieś pytania, sugestie lub zastrzeżenia – piszcie w komentarzach.

Znakomity artykuł, prowadzący po historii bezstratnych algorytmów kompresji:

Znakomity artykuł, prowadzący po historii bezstratnych algorytmów kompresji: