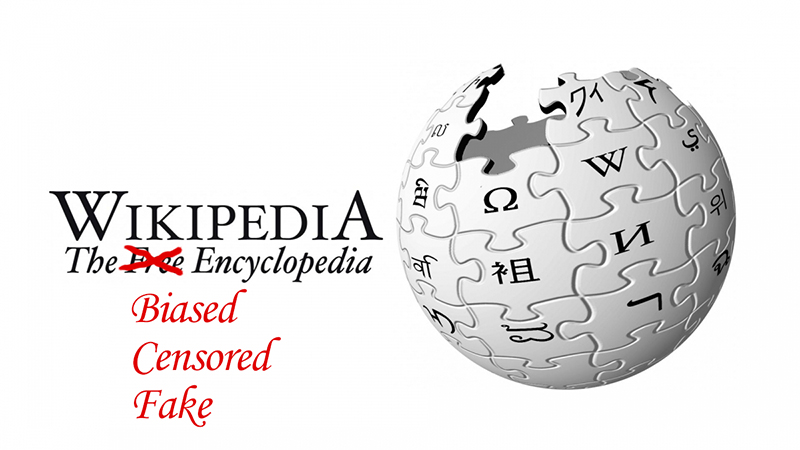

Temat, który męczył mnie od dawna z przykładami cenzury, politycznej stronniczości, blokowania niektórych faktów, interwencji samych administratorów i podejścia do zwykłych użytkowników. Kilka słów krytyki także odnośnie polskiej Wikipedii.

https://www.pelock.com/pl/artykuly/wikipedia-i-dlaczego-nie-powinienes-jej-wspierac-finansowo

https://www.wykop.pl/link/5185001/wikipedia-i-dlaczego-nie-powinienes-jej-wspierac-finansowo/