Jedni kiszą ogórki, drudzy wydają magazyny hakerskie, których nie ma, trzeci całe życie klepią sygnatury malware, a inni robią bypass patche i wyciągają hasła do menu serwisowych spektrometrów mas (co to jest sobie wybinguj).

Firma Bruker Daltonics blokuje spektrometry mas po wygaśnięciu kontraktu serwisowego, z czym zwrócił się do mnie klient, opisując całą sytuację tak:

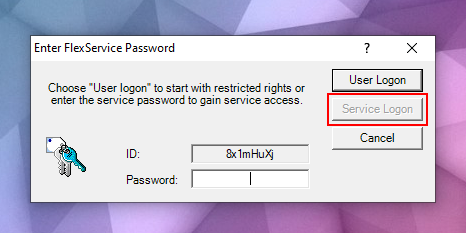

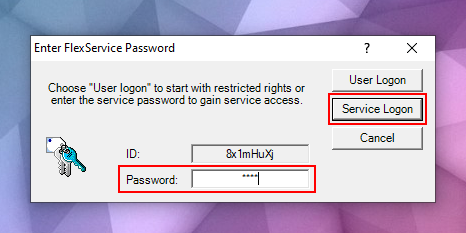

Zauważyłem, że prowadziłeś projekty związane z hasłami serwisowymi tomografu komputerowego. Stoję przed podobnym problemem, ale z innym instrumentem – spektrometrem mas. Sterowanie moim przyrządem odbywa się za pomocą pakietu oprogramowania zawierającego oprogramowanie konfiguracyjne. Niestety konfigurację może modyfikować jedynie technik serwisujący, ponieważ wymaga to hasła. Umowa serwisowa wygasła i producent nie może udzielić żadnej pomocy. Po wykonaniu czystej instalacji wszystkie parametry konfiguracyjne powróciły do ustawień domyślnych, które nie odpowiadają specyfikacjom sprzętowym mojego instrumentu. Proste modyfikacje parametrów w pliku konfiguracyjnym sprzętu .xml nie wystarczą, ponieważ parametry te nie są prawidłowo rejestrowane lub aktualizowane w programie konfiguracyjnym. Wygląda na to, że hasło jest generowane przez algorytm za każdym razem, gdy generowany jest nowy losowy identyfikator. Po kliknięciu ikony „klucza” generowany jest nowy identyfikator, który prawdopodobnie wymaga nowego hasła.

Więc w skrócie, firma zapłaciła za sprzęt, sprzęt jest sprawy, ale że nie chcesz żeby Ci robili serwis akurat oni to nie możesz korzystać ze sprzętu?

Coś wam to przypomina? Mi historię z ciągnikami John Deere.

Odblokowanie menu serwisowego

Tak więc dzielna firma PELock stworzyła bypass do omijania tego draństwa, umożliwiając ponowne korzystanie ze sprzętu medycznego.

Po zastosowaniu naszego rozwiązania, możliwe jest zalogowanie w trybie serwisanta technicznego z dostępem do menu serwisowego, które pozwala na ponowną konfigurację spektrometru i jego używanie.

Łżesz: https://ethical.blue/download/ethicalBlueMagazineVolume1.pdf

Tak, ja łżem, usuwasz z własnej strony wpis i ja łżę? Weź ty się rozpędź i wiesz co dalej…

Ktoś program wykonywalny z FlexService Password spakował programem PELock by Bartosz Wójcik. Czy wtedy odzyskanie hasła z pliku wykonywalnego też jest możliwe?

Raczej ci się nie uda, w przypadku hasła na plik wykonywalny cały kod, dane, zasoby są zaszyfrowane i nie obejdzie się bez brute force, które i tak będzie niepraktyczne. Spróbuj sam, wręcz zachęcam i wyzywam!

CWE-603 doskonale opisuje bezsensowność zabezpieczenia PELock i podobnych. Program PELock to coś co próbuje nieskutecznie implementować technikę T1027.002 z MITRE ATT&CK.

A chcesz się założyć o 1000 USD, że nie zdejmiesz zabezpieczenia na hasło z aplikacji zabezpieczonej PELockiem?

Przekonałeś mnie. Pomyślę nad zakupem programu PELock za 499 USD, żeby zakładać hasła przy otwarciu na 32-bitowe pliki *.exe.

Kłócisz się kochany o to, że zabezpieczenie na hasło zastosowane w zabezpieczonym pliku PELock nie ma sensu. Rzucam ci wyzwanie, możemy na dowolnym escrow wpłacić 1000 USD, ja ci dam zabezpieczonego exe na hasło, a ty mi udowodnisz jak nie ma sensu. A teraz się szyderczo wycofujesz, bo wiesz, że nic byś nie zrobił :), wygrałem.

Próbowaliśmy w firmie z chłopakami z uk zdjąć pelock-a z pelock-a…

Wnioski – lepiej zająć się hodowlą jedwabników, po dwóch tygodniach, pięciu różnych osobach z dużym doświadczeniem w rozpakowywaniu złośliwego oprogramoania i wielu próbach – stanęło na niczym.

Co do zabezpieczenia na hasło i wyzwania o te tysiąć dolarów, to nie wziąłeś bartek pod uwagę, że ten facet po prostu nawet nie ma tysiąca dolarów 🙂

Mi by się nie chciało haha

No nie odpowiedział na challange, łatwo się kłapie gębą, a gdy przychodzi co do czego to rurka zmiękła, ten escrow go chyba przestraszył 😀

Wolę PESpin. Dzisiaj demo PELock’a ładnie pokazało w zrzucie pamięci wszystkie napisy przekazywane do funkcji API po wykonaniu jednego polecenia, dokładnie .\pe-sieve64.exe 😉 Czas analizy 2 minuty. Nie planuję marnować więcej czasu na zabezpieczenia błędne już z samego założenia (architektury). To tylko powłoka, coś jak ZIP 😉

Tu mnie masz! Jeszcze nie opanowałem technologii szyfrowania stringów przekazywanych do funkcji WinAPI, rozumiem, że inne protectory patchują ntdll.dll wysyłając tam zaszyfrowane stringi i w tych spatchowanych funkcjach je odszyfrowują! Genialne, serio – że na to wcześniej nikt nie wpadł. Musisz mi więcej ciekawych i praktycznych tipsów przekazywać :), aaaaaaaaaaaaa mój mały biedny peloczek został pokonany arggggggggggghhh umieram….