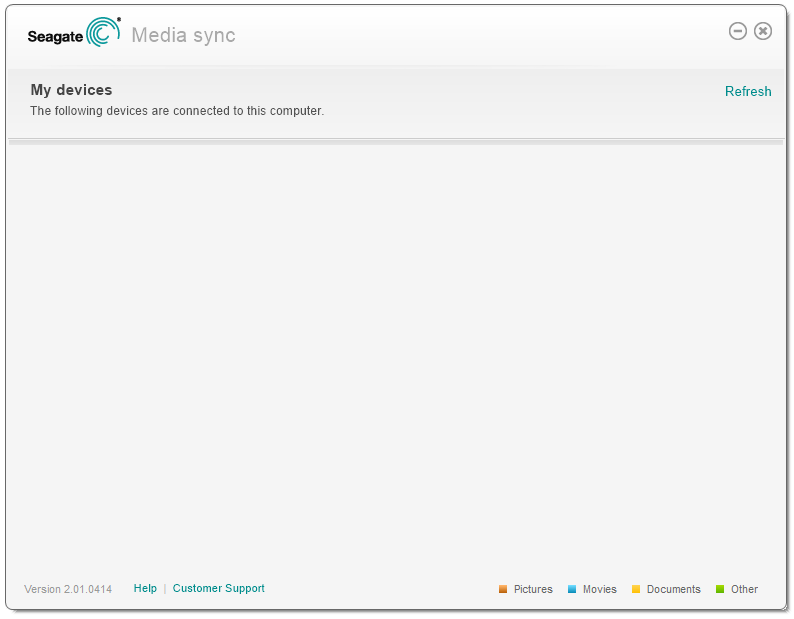

Bardzo interesujący i techniczny artykuł, prezentujący lukę w narzędziach firmy Seagate do uzyskania systemowego shella. Autorem jest x86matthew.

Analiza podatności, exploit z kodem w C++ na stronie

Bardzo interesujący i techniczny artykuł, prezentujący lukę w narzędziach firmy Seagate do uzyskania systemowego shella. Autorem jest x86matthew.

Analiza podatności, exploit z kodem w C++ na stronie

Exim to program typu MTA do obsługi poczty pod systemami typu Linux/Unix. Jest to domyślny MTA na systemach Ubuntu oraz Debian. Exim w wersjach ponizej 4.86.2 posiada błąd związany z brakiem sanityzacji zmiennych środowiskowych przed wywołaniem modułów perla (definiowanych przez opcje perl_startup w głównej konfiguracji Exima). Ponieważ binaria Exima są instalowane z prawami roota (SUID) w systemie, błąd ten może zostać wykorzystany przez napastników z lokalnym dostępem w celu eskalacji przywilejów ze zwykłego usera do usera root.

Exim to program typu MTA do obsługi poczty pod systemami typu Linux/Unix. Jest to domyślny MTA na systemach Ubuntu oraz Debian. Exim w wersjach ponizej 4.86.2 posiada błąd związany z brakiem sanityzacji zmiennych środowiskowych przed wywołaniem modułów perla (definiowanych przez opcje perl_startup w głównej konfiguracji Exima). Ponieważ binaria Exima są instalowane z prawami roota (SUID) w systemie, błąd ten może zostać wykorzystany przez napastników z lokalnym dostępem w celu eskalacji przywilejów ze zwykłego usera do usera root.

Więcej informacji oraz działający przykładowy exploit możecie znaleźć w advisorce pod adresem:

http://legalhackers.com/advisories/Exim-Local-Root-Privilege-Escalation.txt

którą napisał Dawid Gołuński.

Nasz przyjaciel Dawid Gołuński wypuścił advisory dotyczące popularnego skryptu do tworzenia sklepów Internetowych – Magento wraz z przykładowym exploitem bazującym na injekcji dodatkowych komend w zapytaniu SOAP (XML eXternal Entity, w skrócie XXE).

Nasz przyjaciel Dawid Gołuński wypuścił advisory dotyczące popularnego skryptu do tworzenia sklepów Internetowych – Magento wraz z przykładowym exploitem bazującym na injekcji dodatkowych komend w zapytaniu SOAP (XML eXternal Entity, w skrócie XXE).

Luki dotyczą wersji:

eBay Magento CE <= 1.9.2.1 XML eXternal Entity Injection (XXE) on PHP FPM eBay Magento EE <= 1.14.2.1

Advisory dostępne pod adresem http://legalhackers.com/advisories/eBay-Magento-XXE-Injection-Vulnerability.txt

Jak informuje Softpedia, w podobnym czasie została wykryta także luka pozwalająca na zdalne wykonanie kodu.

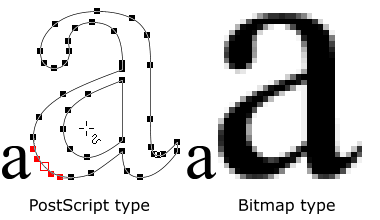

Mateusz „j00ru” Jurczyk odkrył krytyczne luki w systemowym sterowniku ATMFD.DLL odpowiadającym za obsługę fontów Type 1 i Open Type. Błąd znajduje się w przestarzałym interpreterze języka PostScript. Opis i prezentacja z konferencji REcon 2015 na:

Mateusz „j00ru” Jurczyk odkrył krytyczne luki w systemowym sterowniku ATMFD.DLL odpowiadającym za obsługę fontów Type 1 i Open Type. Błąd znajduje się w przestarzałym interpreterze języka PostScript. Opis i prezentacja z konferencji REcon 2015 na:

Artykuł prezentuje techniki wykorzystywane przez najnowsze exploity 0-day do omijania zabezpieczeń mechanizmu ASLR

USB Stick of Death

USB Stick of DeathNigdy nie lubiłem polskich tłumaczeń zagranicznych filmów, jednak USB Śmierci lub w oryginale „USB Stick of Death” to specjalnie przygotowany USB, którey w skrócie pozwala uzyskać prawa administratora w systemie Windows 7.

Całość została przygotowana przez Gynvaela Coldwinda i Mateusza „j00ru” Jurczyka i obecnie temat jest tak gorący (reddit, Hacker News), że blog j00ru z technicznym opisem znaleziska leży zddosowany swoją popularnością 🙂

Jakby co, to w razie czego – https://j00ru.vexillium.org/?p=1272